Rahasia perusahaan adalah aset berharga yang harus dijaga dengan baik. Dalam era digital ini, perlindungan informasi menjadi sangat penting untuk kesuksesan bisnis. Bagaimana PT dapat menjaga kerahasiaan informasi perusahaan? Artikel ini akan mengupas strategi komprehensif yang diterapkan PT untuk memastikan kerahasiaan data sensitifnya.

PT telah mengembangkan sistem keamanan yang kuat untuk melindungi informasi perusahaannya. Sistem ini mencakup prosedur pengamanan data, kebijakan penggunaan data, pelatihan kesadaran keamanan, sistem pemantauan keamanan, rencana tanggap insiden, dan evaluasi keamanan yang berkelanjutan.

Prosedur Pengamanan Data

Perusahaan kami berkomitmen menjaga kerahasiaan informasi sensitif Anda dengan menerapkan prosedur pengamanan data yang ketat.

Kami menggunakan enkripsi tingkat lanjut untuk melindungi data Anda dari akses yang tidak sah, baik saat disimpan maupun saat ditransmisikan.

Kontrol Akses

Kami menerapkan kontrol akses berbasis peran yang membatasi akses ke informasi hanya bagi karyawan yang membutuhkannya untuk menjalankan tugas mereka.

Pencadangan Data

Data Anda dicadangkan secara berkala ke beberapa lokasi aman untuk memastikan ketersediaan dan integritas data bahkan jika terjadi kegagalan sistem.

Audit Keamanan

Kami melakukan audit keamanan rutin untuk mengidentifikasi dan mengatasi potensi kerentanan dalam sistem kami, memastikan perlindungan berkelanjutan dari informasi Anda.

Pelatihan Keamanan

Semua karyawan kami menerima pelatihan keamanan berkelanjutan untuk meningkatkan kesadaran akan praktik terbaik keamanan dan mengidentifikasi ancaman potensial.

Kebijakan Penggunaan Data

Lindungi informasi sensitif perusahaan Anda dengan kebijakan penggunaan data yang komprehensif. Kebijakan kami memastikan bahwa data perusahaan hanya digunakan untuk tujuan yang sah dan dilindungi dari penyalahgunaan.

Batasan Akses dan Pembagian Data

- Akses ke informasi perusahaan dibatasi berdasarkan peran dan tanggung jawab.

- Pembagian data hanya diperbolehkan dengan persetujuan dari otoritas yang berwenang.

- Semua permintaan akses data dicatat dan diaudit untuk memastikan kepatuhan.

Konsekuensi Pelanggaran

Pelanggaran kebijakan penggunaan data dapat mengakibatkan tindakan disipliner, termasuk pemecatan.

Mekanisme Penegakan

- Tim keamanan kami secara teratur memantau aktivitas penggunaan data untuk mendeteksi pelanggaran.

- Karyawan bertanggung jawab untuk melaporkan setiap pelanggaran yang dicurigai.

- Proses investigasi yang komprehensif dilakukan untuk mengidentifikasi dan menindaklanjuti pelanggaran.

Proses Peninjauan dan Pembaruan

Kebijakan penggunaan data kami ditinjau dan diperbarui secara berkala untuk memastikan bahwa kebijakan tersebut tetap relevan dan efektif.

Contoh Kebijakan Penggunaan Data

Berikut adalah contoh kebijakan penggunaan data yang komprehensif:

Semua informasi perusahaan bersifat rahasia dan hanya boleh digunakan untuk tujuan bisnis yang sah.Karyawan hanya boleh mengakses informasi yang diperlukan untuk menjalankan tugas mereka. Pembagian data hanya diperbolehkan dengan persetujuan tertulis dari otoritas yang berwenang. Pelanggaran kebijakan penggunaan data dapat mengakibatkan tindakan disipliner. Kebijakan ini akan ditinjau dan diperbarui secara berkala.

Pelatihan Kesadaran Keamanan: Bagaimana PT Dapat Menjaga Kerahasiaan Informasi Perusahaan?

Pelatihan kesadaran keamanan sangat penting untuk menjaga kerahasiaan informasi perusahaan. Program pelatihan ini mendidik karyawan tentang pentingnya menjaga kerahasiaan, mengidentifikasi ancaman keamanan, dan mengambil tindakan yang tepat untuk melindungi informasi.

Sesi pelatihan mencakup berbagai topik, seperti:

- Pentingnya kerahasiaan informasi

- Jenis-jenis ancaman keamanan

- Praktik terbaik untuk melindungi informasi

- Cara melaporkan pelanggaran keamanan

Pelatihan ini membantu karyawan memahami peran mereka dalam melindungi informasi perusahaan dan meningkatkan kesadaran mereka tentang risiko yang terkait dengan pelanggaran keamanan. Hal ini pada akhirnya berkontribusi pada lingkungan kerja yang lebih aman dan terlindungi.

Sistem Pemantauan Keamanan

Sistem pemantauan keamanan sangat penting untuk menjaga kerahasiaan informasi perusahaan. Sistem ini mendeteksi ancaman, akses tidak sah, dan pelanggaran keamanan, memastikan integritas dan privasi data.

Alat dan teknik yang digunakan dalam sistem pemantauan keamanan meliputi:

Analisis Log dan Peristiwa

- Memantau log sistem dan peristiwa keamanan untuk mengidentifikasi aktivitas yang mencurigakan.

- Menggunakan alat seperti SIEM (Security Information and Event Management) untuk mengkorelasikan dan menganalisis log dari berbagai sumber.

Sistem Deteksi Intrusi (IDS)

- Mendeteksi aktivitas jaringan yang mencurigakan, seperti pemindaian port dan upaya akses tidak sah.

- Menggunakan aturan dan tanda tangan untuk mengidentifikasi serangan yang diketahui.

Sistem Pencegahan Intrusi (IPS)

- Mencegah serangan dengan memblokir lalu lintas berbahaya berdasarkan aturan dan tanda tangan.

- Melindungi jaringan dari serangan yang tidak terdeteksi oleh IDS.

Pemantauan Lalu Lintas Jaringan

- Memantau lalu lintas jaringan untuk mengidentifikasi anomali dan aktivitas yang tidak biasa.

- Menggunakan alat seperti Snort atau Wireshark untuk menganalisis pola lalu lintas dan mendeteksi serangan.

Analisis Kerentanan

- Mengidentifikasi kerentanan dalam sistem dan aplikasi.

- Menggunakan alat seperti Nessus atau OpenVAS untuk memindai kerentanan dan memprioritaskan perbaikan.

Rencana Tanggap Insiden

Rencana tanggap insiden adalah bagian penting dari strategi keamanan informasi yang komprehensif. Rencana ini menguraikan langkah-langkah yang harus diambil jika terjadi pelanggaran keamanan, sehingga meminimalkan dampak insiden dan melindungi kerahasiaan informasi perusahaan.

Rencana tanggap insiden harus disesuaikan dengan kebutuhan spesifik perusahaan dan mencakup hal-hal berikut:

Langkah-langkah Tanggap Insiden

- Identifikasi dan containment pelanggaran

- Notifikasi kepada pihak yang berwenang

- Pemulihan data dan sistem

- Investigasi dan analisis insiden

- Tindakan perbaikan dan pencegahan

Tindakan Pemulihan

Tindakan pemulihan bertujuan untuk memulihkan data dan sistem yang terkena dampak pelanggaran keamanan. Tindakan ini mungkin termasuk:

- Memulihkan data dari cadangan

- Menginstal ulang sistem operasi dan aplikasi

- Mengganti perangkat keras yang rusak

- Jumlah pelanggaran data

- Waktu respons terhadap insiden keamanan

- Tingkat kepatuhan terhadap standar keamanan

- Menggunakan teknologi keamanan terbaru

- Melatih karyawan tentang praktik keamanan

- Melakukan uji penetrasi secara teratur

- Undang-Undang Kerahasiaan Dagang

- Peraturan Perlindungan Data

- Kewajiban Kontraktual

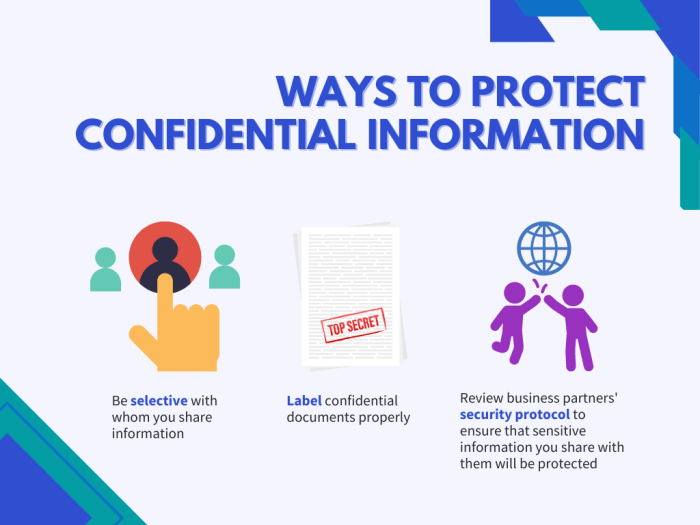

- Memiliki sertifikasi keamanan yang diakui (misalnya, ISO 27001)

- Menerapkan enkripsi data yang kuat

- Memiliki rencana tanggap insiden yang komprehensif

- Memberikan pelatihan keamanan secara teratur kepada karyawan

- Identifikasi vendor yang memenuhi kebutuhan keamanan Anda

- Tinjau dan negosiasikan perjanjian kerahasiaan

- Lakukan audit keamanan vendor

- Berikan pelatihan keamanan kepada vendor

- Pantau kinerja keamanan vendor secara berkelanjutan

Perencanaan Tanggap Insiden

Perencanaan tanggap insiden yang komprehensif sangat penting untuk melindungi kerahasiaan informasi perusahaan. Dengan mengikuti langkah-langkah yang diuraikan dalam rencana ini, perusahaan dapat meminimalkan dampak pelanggaran keamanan dan menjaga integritas informasi mereka.

Evaluasi dan Peningkatan Keamanan

Langkah-langkah keamanan yang ada dievaluasi secara berkala untuk memastikan efektivitasnya. Metrik yang digunakan untuk mengukur keberhasilan upaya pengamanan data mencakup:

Strategi untuk meningkatkan keamanan secara berkelanjutan meliputi:

Dengan mengevaluasi dan meningkatkan keamanan secara berkelanjutan, PT dapat memastikan bahwa informasi perusahaannya tetap aman dan terlindungi dari ancaman.

Pertimbangan Hukum dan Peraturan

Ketaatan terhadap undang-undang dan peraturan sangat penting untuk menjaga kerahasiaan informasi perusahaan. PT harus menyadari kewajiban hukum mereka dan mengambil langkah-langkah untuk memastikan kepatuhan.

Contoh kewajiban hukum termasuk Undang-Undang Kerahasiaan Dagang, yang melarang penggunaan atau pengungkapan rahasia dagang tanpa izin. PT juga harus mematuhi peraturan perlindungan data yang mewajibkan mereka untuk melindungi informasi pribadi pelanggan.

Kewajiban Hukum

Kepatuhan terhadap kewajiban hukum ini membantu PT menghindari denda, tuntutan hukum, dan kerusakan reputasi. Ini juga menunjukkan komitmen mereka terhadap perlindungan informasi sensitif.

– 8. Kolaborasi dengan Vendor

Membangun hubungan yang kuat dengan vendor merupakan aspek penting dalam menjaga kerahasiaan informasi perusahaan. Kolaborasi ini memastikan bahwa vendor mematuhi standar keamanan yang ditetapkan dan turut bertanggung jawab dalam melindungi data sensitif.

Perjanjian Kerahasiaan Vendor

Tentukan perjanjian kerahasiaan yang jelas yang menguraikan persyaratan keamanan, termasuk penanganan data, akses informasi, dan kewajiban pelaporan pelanggaran.

Praktik Keamanan Vendor

Evaluasi praktik keamanan vendor secara menyeluruh, termasuk enkripsi data, kontrol akses, dan rencana tanggap insiden.

Checklist Keamanan Vendor

Panduan Langkah Demi Langkah

Rencana Pelatihan Vendor

Kembangkan rencana pelatihan yang komprehensif untuk mendidik vendor tentang praktik keamanan terbaik, termasuk penanganan data, deteksi ancaman, dan respons insiden.

Contoh Kebijakan, Bagaimana PT dapat menjaga kerahasiaan informasi perusahaan?

Tulis kebijakan yang menguraikan persyaratan keamanan spesifik untuk vendor, termasuk akses data, penyimpanan, dan pelaporan pelanggaran.

Faktor Risiko Internal

Kerahasiaan informasi perusahaan dapat terancam oleh faktor risiko internal. Penting untuk mengidentifikasi dan memitigasi risiko ini untuk melindungi data sensitif.

Berikut adalah beberapa faktor risiko internal umum:

Karyawan Tidak Puas

- Karyawan yang tidak puas mungkin memiliki motif untuk mengungkapkan informasi rahasia sebagai tindakan balas dendam.

- Penting untuk menciptakan lingkungan kerja yang positif dan mengatasi keluhan karyawan dengan segera.

Kesenjangan Proses

- Proses yang tidak memadai atau tidak jelas dapat membuat informasi rentan terhadap pengungkapan yang tidak disengaja.

- Tinjau dan perbarui proses secara teratur untuk memastikan keamanan dan efisiensi.

Kesalahan Manusia

- Kesalahan manusia, seperti kehilangan perangkat atau memasukkan informasi ke dalam sistem yang salah, dapat menyebabkan pelanggaran keamanan.

- Berikan pelatihan keamanan yang komprehensif dan ingatkan karyawan tentang praktik terbaik keamanan.

Langkah Mitigasi

Untuk memitigasi faktor risiko internal, perusahaan dapat menerapkan langkah-langkah berikut:

- Melakukan pemeriksaan latar belakang pada karyawan baru.

- Memberikan pelatihan kesadaran keamanan secara teratur.

- Menggunakan teknologi keamanan, seperti firewall dan sistem deteksi intrusi.

- Membatasi akses ke informasi sensitif hanya bagi mereka yang membutuhkannya.

- Memantau aktivitas karyawan untuk mendeteksi perilaku yang mencurigakan.

Faktor Risiko Eksternal

Perusahaan menghadapi berbagai ancaman eksternal yang dapat membahayakan kerahasiaan informasi mereka. Risiko ini mencakup serangan siber, penipuan, dan sabotase.

Untuk memitigasi risiko eksternal, perusahaan harus menerapkan langkah-langkah keamanan yang komprehensif, termasuk:

Serangan Siber

- Jenis serangan: Phishing, malware, ransomware

- Metode serangan: Email, unduhan berbahaya, situs web palsu

- Tindakan pencegahan: Pelatihan kesadaran keamanan, perangkat lunak anti-malware, firewall

Penipuan

- Jenis penipuan: Rekayasa sosial, pencurian identitas

- Metode penipuan: Email, telepon, situs web palsu

- Tindakan pencegahan: Verifikasi identitas, otentikasi dua faktor, pelatihan kesadaran penipuan

Sabotase

- Jenis sabotase: Pencurian data, perusakan peralatan

- Metode sabotase: Penyusupan fisik, serangan siber

- Tindakan pencegahan: Kontrol akses fisik, sistem deteksi intrusi, cadangan data

Dengan menerapkan langkah-langkah mitigasi ini, perusahaan dapat secara signifikan mengurangi risiko eksternal dan melindungi kerahasiaan informasi mereka.

Budaya Kerahasiaan

Dalam PT yang menjaga kerahasiaan informasi perusahaan, budaya kerahasiaan yang kuat merupakan fondasi yang kokoh. Karyawan menjunjung tinggi nilai-nilai integritas, kepercayaan, dan akuntabilitas, memahami bahwa menjaga kerahasiaan sangat penting untuk kesuksesan dan reputasi perusahaan.

Nilai dan Norma

- Integritas: Karyawan bersikap jujur, etis, dan bertanggung jawab dalam menangani informasi sensitif.

- Kepercayaan: Karyawan saling percaya dan menghargai kerahasiaan satu sama lain.

- Akuntabilitas: Karyawan bertanggung jawab atas tindakan mereka dan menyadari konsekuensi dari pelanggaran kerahasiaan.

Komunikasi dan Penegakan

Budaya kerahasiaan dikomunikasikan secara jelas melalui kebijakan perusahaan, pelatihan, dan kampanye kesadaran. Kebijakan yang ketat menguraikan harapan dan kewajiban karyawan, sementara pelatihan berkelanjutan memastikan bahwa semua orang memahami pentingnya menjaga kerahasiaan. Perusahaan juga menegakkan budaya kerahasiaan dengan konsisten melalui tindakan disipliner terhadap pelanggaran.

Insiden dan Konsekuensi

Pelanggaran kerahasiaan ditangani dengan serius dan dapat mengakibatkan konsekuensi yang parah. Insiden yang teridentifikasi diselidiki secara menyeluruh, dan tindakan yang sesuai diambil, termasuk tindakan disipliner, pemberhentian, atau bahkan tuntutan hukum. Penanganan yang tegas terhadap pelanggaran mengirimkan pesan yang jelas bahwa kerahasiaan tidak bisa ditawar.

Audit Keamanan

Audit keamanan adalah proses sistematis dan terdokumentasi untuk mengevaluasi dan meningkatkan efektivitas langkah-langkah keamanan yang diterapkan. Audit ini melibatkan pengujian, pemeriksaan, dan evaluasi terhadap sistem, jaringan, dan proses untuk mengidentifikasi kerentanan dan kekurangan.

Best Practice Industri

PT kami berdedikasi menjaga kerahasiaan informasi perusahaan dengan mengikuti praktik terbaik industri yang diakui.

Kami mematuhi standar internasional seperti ISO 27001, yang memberikan kerangka kerja komprehensif untuk manajemen keamanan informasi.

Standar Industri

- ISO 27001: Standar internasional untuk sistem manajemen keamanan informasi

- NIST Cybersecurity Framework: Pedoman komprehensif untuk mengelola risiko keamanan siber

- PCI DSS: Standar keamanan data untuk industri pembayaran

Peran Karyawan

Setiap karyawan memainkan peran penting dalam melindungi informasi sensitif.

- Mengikuti kebijakan keamanan perusahaan

- Menggunakan kata sandi yang kuat dan menggantinya secara berkala

- Melaporkan setiap insiden keamanan atau pelanggaran

Manfaat Praktik Terbaik

- Mengurangi risiko kebocoran data dan pelanggaran keamanan

- Meningkatkan kepercayaan pelanggan dan mitra

- Meningkatkan kepatuhan peraturan

Tantangan dan Solusi

Menerapkan praktik terbaik dapat menantang, tetapi solusi berikut membantu:

- Pelatihan dan kesadaran karyawan yang berkelanjutan

- Teknologi keamanan siber yang mutakhir

- Kerja sama dengan vendor dan mitra tepercaya

Ulasan Penutup

Dengan menerapkan strategi komprehensif ini, PT dapat menjaga kerahasiaan informasi perusahaannya, meminimalkan risiko pelanggaran data, dan melindungi reputasinya. PT berkomitmen untuk terus meningkatkan langkah-langkah keamanannya untuk memastikan bahwa informasi sensitifnya tetap aman dan terlindungi.

Pertanyaan Populer dan Jawabannya

Apa saja prosedur pengamanan data yang diterapkan PT?

PT menerapkan prosedur pengamanan data yang komprehensif, termasuk enkripsi, kontrol akses, dan pemantauan jaringan.

Bagaimana PT memastikan karyawannya mematuhi kebijakan penggunaan data?

PT memberikan pelatihan kesadaran keamanan secara teratur dan memiliki konsekuensi yang jelas bagi pelanggaran kebijakan penggunaan data.

Apa peran sistem pemantauan keamanan dalam melindungi kerahasiaan informasi?

Sistem pemantauan keamanan mendeteksi aktivitas jaringan yang mencurigakan dan memperingatkan PT tentang potensi pelanggaran keamanan.